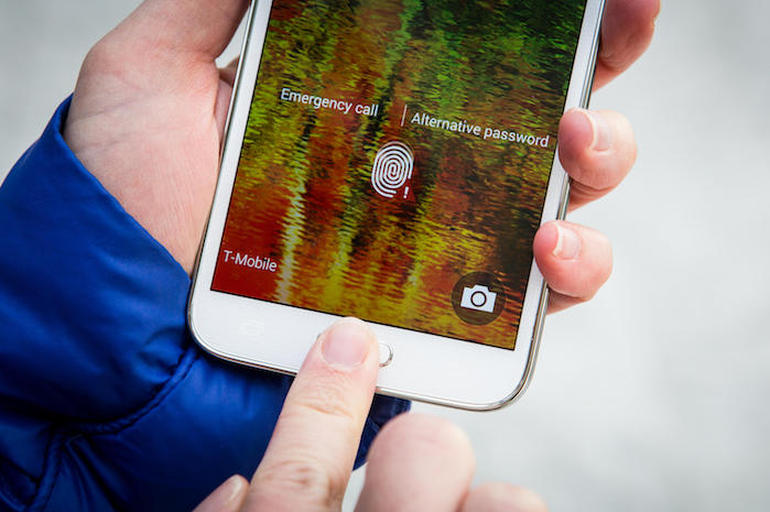

안드로이드 폰에서 원격으로 지문 탈취 가능

| 첨부 '1' |

|

|---|

우리의 지문은 우리가 생각하는 것 보다 안전하지 않을지도 모른다.

수요일(2015.08.05) 라스베이거스에서 열린 "Black Hat" 컨퍼런스에서 "FireEye"라는 보안업체 직원 "Tao Wei"와 "Yulong Zhang"는 안드로이드 폰에서 사용자 지문을 추출하는 방법을 소개했다.

이 취약점은 삼성, Huawei, HTC와 같은 현재 지문인식 센서를 가진 대부분의 안드로이드 디바이스에서 확인됐다.

추세로 보아 2019년까지 모든 스마트폰의 절반 이상이 지문인식 센서를 탑재할 것으로 보인다.

Zhang은 이를 "fingerprint sensor spying attack", "remotely harvest fingerprints in a large scale" 이라고 전했다.

이 취약점은 HTC One Max와 삼성 갤럭시 S5에서 확인 됐으며, 공격자는 사용자 몰래 지문 이미지를 얻어낼 수 있다.

이는 제조사가 지문인식 센서를 완벽하게 보호하지 않아 발생되는 것으로 보인다.

더 큰 문제는 일부 장치의 센서는 루트 권한 대신 시스템 권한에 의해서만 보호되고 있었고 이는 공격 타겟이 되기 더 쉽다.

(즉, 사용자의 폰을 루팅/탈옥하면 더 큰 위협이 될 수 있다.)

지문인식 센서가 한번 공격 당하면 계속해서 지문 데이터가 수집될 수 있다.

Zhang은 다음과 같이 얘기했다.

피해자의 지문데이터는 바로 공격자에게 넘어간다. 피해자는 평생 지문 데이터를 약용 당할 수 있다.

그리고 더 큰 문제는 지문이 모바일 결제와 장치의 잠금해제에 일반적으로 사용된다는 것이다.

또한 과거에는 신분확인과 이민 및 범죄 기록에 사용해 왔다.

해당 제조업체들은 연구진의 통보를 받고 패치를 제공하고 있다.

연구진은 어떤 제조업체가 더 안전하다고 언급하지는 않았다.

그러나 Zhang은 스캐너에서 지문 데이터를 암호화하는 현대 지문인식 센서를 개척 한 애플의 아이폰은 "꽤 안전"하다고 얘기했다.

그는 "만약 공격자가 지문센서를 직접 읽어내도 암호화 키를 구하지 못하면 지문 이미지를 가질 수 없다"고 했다.

문제는 모바일 장치에 한정되지 않는다.

연구진은 공격의 대부분이 하이-엔드 노트북에 적용되는 것을 경고했다.

연구진은 정기적으로 업데이트 된 장치를 사용하고, 신뢰할 수 있는 응용프로그램을 설치하도록 조언했다.

[기사원문] http://www.zdnet.com/article/hackers-can-remotely-steal-fingerprints-from-android-phones/

| 번호 | 분류 | 제목 | 글쓴이 | 날짜 | 조회 수 |

|---|---|---|---|---|---|

| 431 | FreeTalk |

홈조이(Homejoy)가 문을 닫은 진짜 이유

|

hooni | 2015.08.06 | 600 |

| 430 | FreeTalk |

안드로이드 폰이 아이폰보다 보안에 약한 이유

|

hooni | 2015.08.06 | 646 |

| 429 | FreeTalk | 페트병으로 '모기 감옥' 만드는 신박한 방법 (영상) | hooni | 2015.08.06 | 877 |

| 428 | FreeTalk |

애플 “안드로이드 개발자 뽑아요”

|

hooni | 2015.08.07 | 598 |

| » | FreeTalk |

안드로이드 폰에서 원격으로 지문 탈취 가능

|

hooni | 2015.08.07 | 600 |

| 426 | FreeTalk |

인도인은 어떻게 실리콘밸리를 지배하기 시작했나?

|

hooni | 2015.08.11 | 577 |

| 425 | FreeTalk |

"587조 가치의 '제7광구', 2028년에 일본 귀속 가능성 높다"

|

hooni | 2015.08.17 | 748 |

| 424 | FreeTalk |

새로운 형태 ‘타일’이 나왔다...수학사에 남을 ‘15번째 오각형’ 발견

|

hooni | 2015.08.18 | 551 |

| 423 | FreeTalk |

대한민국에서 가장 저평가된 인물, 김대중

|

hooni | 2015.08.19 | 616 |

| 422 | FreeTalk |

IT Companies In China Are Hiring Cheerleaders To "Boost" Job Productivity

|

hooni | 2015.08.22 | 452 |

| 421 | FreeTalk |

Noboy Knows (미래는 아무도 모른다)

|

hooni | 2015.08.22 | 431 |

| 420 | FreeTalk |

자살하면 죽여버리겠어!

|

hooni | 2015.08.22 | 880 |

애플 “안드로이드 개발자 뽑아요”

애플 “안드로이드 개발자 뽑아요”

인도인은 어떻게 실리콘밸리를 지배하기 시작했나?

인도인은 어떻게 실리콘밸리를 지배하기 시작했나?